Twitter se convirtió en otro blanco del delito de defacing

Por Macarena Pereyra Rozas 3 de Agosto de 2010La cuenta de la NASA fue reemplazada por un mensaje que promocionaba una oferta de televisores. Este ataque da cuenta de la necesidad de lograr una línea racional y jurídica que permita proteger todos los sistemas informáticos. Por Macarena Pereyra Rosas

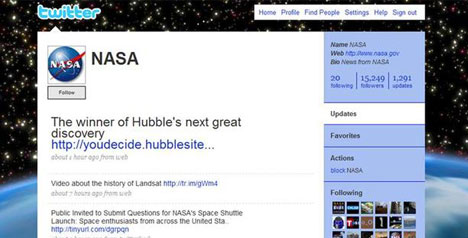

El 24 parece ser el día elegido por los hackers del mundo para asestar sus golpes en la red. Esta vez su blanco elegido fue nada más ni nada menos que La Nasa. El pasado 24 de julio la cuenta que posee la Administración Nacional de Aeronáutica y del Espacio (National Aeronautics and Space Administration) de EE.UU. en la red Twitter fue reemplazada por un mensaje que promocionaba una oferta de televisores mediante el siguiente texto: “BRAND NEW PLASMA FLAT SCREEN TV!!! WHOLESALE LIST!".

El ataque perpetrado en el país del norte es uno de los tantos episodios que a diario se repiten en todo el globo y que renueva, y redobla la apuesta, sobre la necesidad de lograr una línea racional y jurídica que permita proteger todos los sistemas informáticos. En este y otros muchos sentidos la tecnología ha sido objeto y servido de medio para cometer delitos. No es la amenaza de la ciencia sobre el hombre la que está en riesgo sino la mala utilización de dichos dispositivos la que provoca desvelos empresariales y estatales. Y eso debería estar claro.

Pero eso no es todo. Los precursores de la delincuencia cibernética no mermaron en su raid delictivo y propiciaron uno de los golpes más grandes en la Red, cuando en 2009 Francois Cousteix, un joven francés de 23 años, logró vulnerar la cuenta personal de Barak Obama en Twitter y burlar la seguridad del blog en donde escribía el mandatario norteamericano. "Hacker-Croll”, como era conocido en los suburbios del cibercrimen, había efectuado, simultáneamente, la misma tropelía en la cuenta de la cantante Britney Spears.

Ese mismo año, pero en nuestro país, varias páginas como las del Gobierno de la Ciudad de Buenos Aires y las provincias de Catamarca, Jujuy, Tucumán, así como también algunas empresas particulares, padecieron una serie de ciberataques que obstruyeron y pretendieron dejar sin red a los sitios "gov.ar" antes mencionados. La protesta, en este caso, tuvo como blanco los proyectos que pretendían el aumento de la carga tributaria a productos de tecnología, conocidas como el “impuestazo tecnológico”, que luego fuera aprobado.

El dictado de la Ley 26.388 de Delitos Informáticos (LDI) en Argentina produjo un cambio sustancial en el tratamiento de estos temas. El hackeo, en este caso, podría ser considerado como una instigación al delito e incluso una asociación ilícita. Esto es importante: el agravamiento de las penas se impone sustancial porque podría impactar en futuros casos. Ahora bien, las demás acciones cometidas, en principio, podrían encuadrar en las figuras de acceso ilegítimo a un sistema o banco de datos y en el delito de daños.

| Macarena Pereyra Rozas se recibió de abogada en la Universidad Católica Argentina (UCA). Se especializó en Derecho en Alta Tecnología y Asesoramiento Empresario, es autora de varios artículos sobre derecho informático en referentes reconocidos del mercado local; y actualmente es socia de Carranza Torres & Asociados. |

Los jueces deben ver en cada caso el encuadre de la acción considerando para ello los contenidos y servicios de cada una de las páginas webs atacadas. Claramente, a partir del dictado de la ley, la Justicia tiene herramientas para perseguir este tipo de acciones que atentan contra la comunidad en su conjunto, siendo fundamental que todos seamos conscientes de la magnitud de las mismas. A partir de ahora, la violación de la privacidad y la interrupción de servicios vía Web, sea mediante el acceso indebido a un sistema o dato informático o la alteración del contenido de una página web, tienen sanciones penales.

El 24 de marzo investigadores de la Oficina Central Francesa en la lucha contra el cibercrimen, alertados por el FBI, identificaron y arrestaron en su domicilio al hacker francés Francois Cousteix. Tres meses más tarde, exactamente el 24 de junio, fue condenado a 5 meses de prisión por haber infiltrado y suplantado la cuenta de Obama. Por su parte, la cuenta que la NASA posee en la red Twitter fue reestablecida a la brevedad.

Está visto que los delitos informáticos no miden consecuencias. Lo acontecido en EE.UU. es un claro ejemplo de lo expuesto. Sin embargo, no deja de ser un llamado de atención para que las personas, empresas y países ajusten los sistemas de seguridad si no quieren que la privacidad, la confidencialidad y los secretos de estado estén en boca de todos.

Más información: www.carranzatorres.com.ar.